nginx Let’s Encrypt HTTPS化 SSL通信

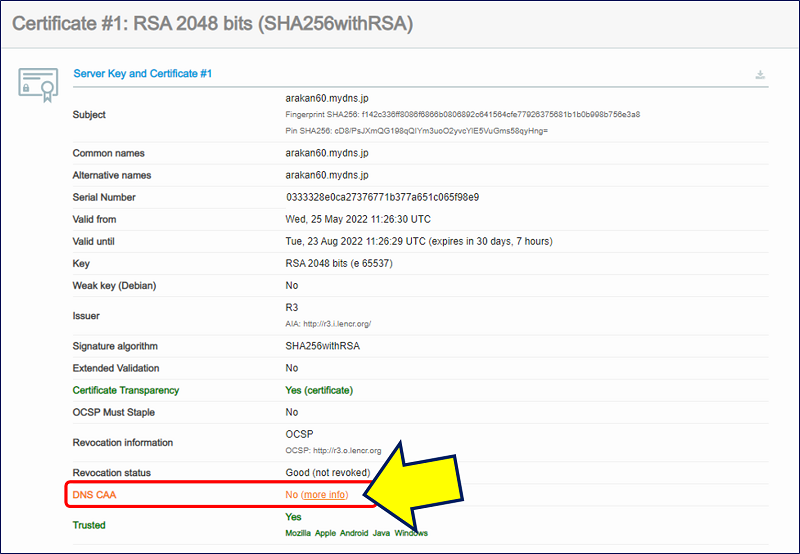

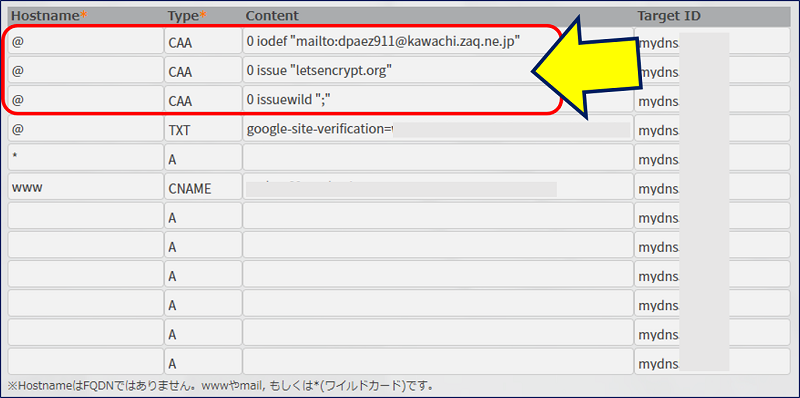

MyDNS.jp に CAAレコードの登録

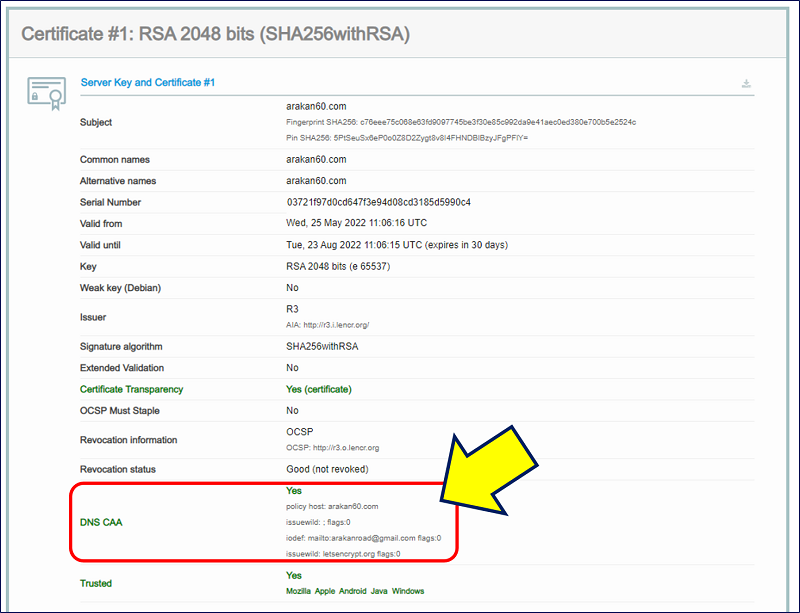

CA/ブラウザフォーラムによって義務付けられたCAA

2013年にRFC6844で指定された認証局承認(CAA)は、特定のドメイン名の証明書を発行できるCAを制限する新しいコントロールを使用して、PKIエコシステムの強度を向上させる提案です。CAAは4年以上にわたって提案された標準状態にありましたが、ごく最近まで明らかな出来事はほとんどなく、100または200のサイトのみがCAAを採用していました。しかし、CA /ブラウザフォーラムは最近、証明書発行の標準ベースライン要件の一部としてCAAサポートを義務付けることを決議したため、これは変わるでしょう。変更は2017年9月に有効になります。

DNS CAAレコードとは

ドメインのSSL証明書に署名を許可する認証局(CA:Certification Authority)を指定するDNSエントリです。CAAレコードで認証局を指定することによりSSL証明書の改ざんを防ぐことができます。

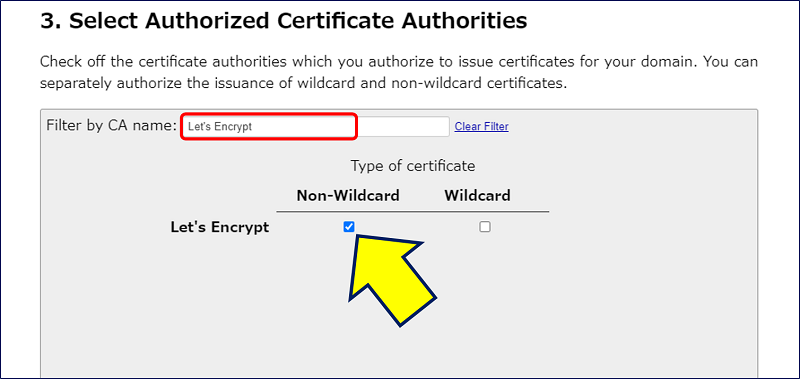

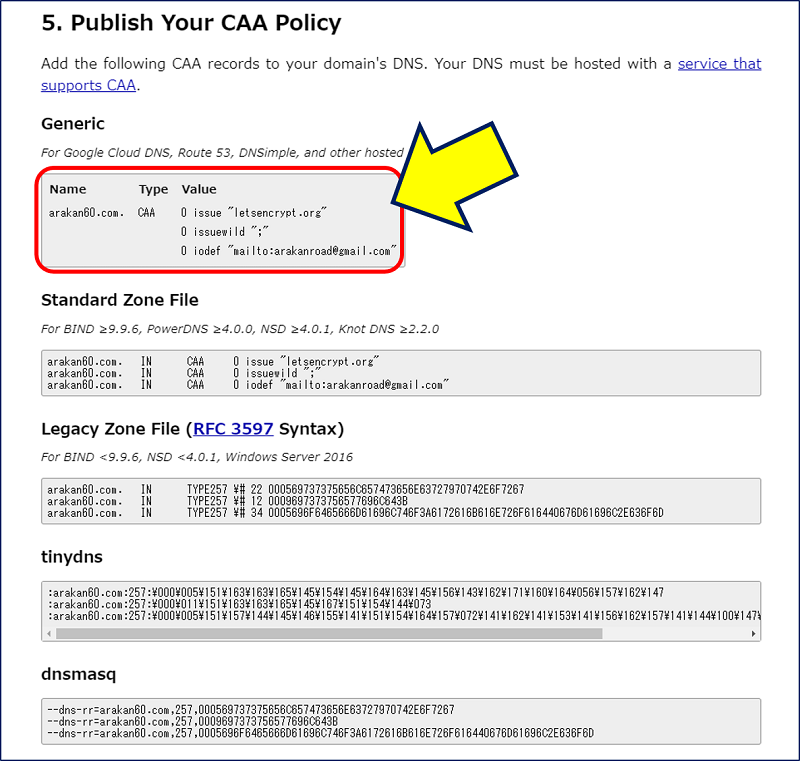

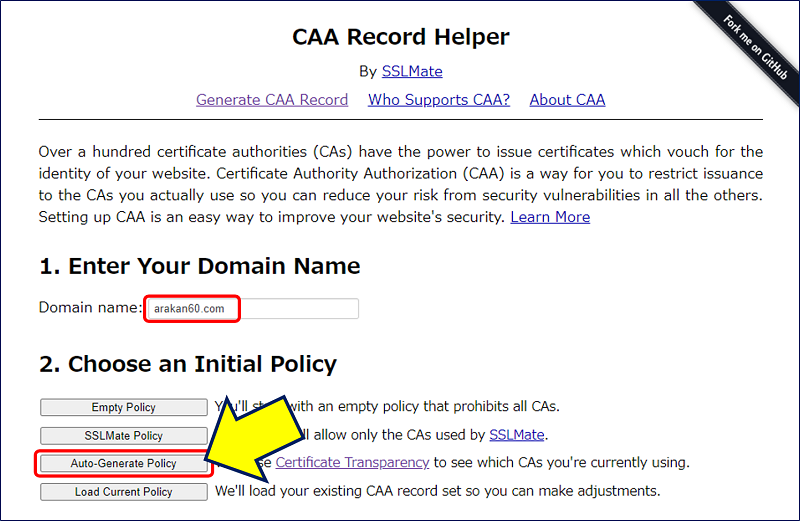

(この時点で、下部の「5. Publish Your CAA Policy」にはCAAレコードが生成されている。)

ワイルドカード証明書とは

「*.example.jp」のように、 コモンネームの一番左のラベルにアスタリスク(*)を指定したサーバー証明書です。

ワイルドカード証明書は「www.example.jp」「login.example.jp」「member.example.jp」のように、 アスタリスクと同一階層のサブドメインのみが異なるすべてのサーバーにインストールできます。

また、JPRSの提供するワイルドカード証明書なら、 「*.example.jp」の証明書を「example.jp」のようにアスタリスク(*)を除いたホスト名のサーバーでも利用できます。

そのため、1枚のワイルドカード証明書でこれらのサーバーすべてをHTTPS化でき、 コストや作業工数を削減することができます。

0 issuewild ";"

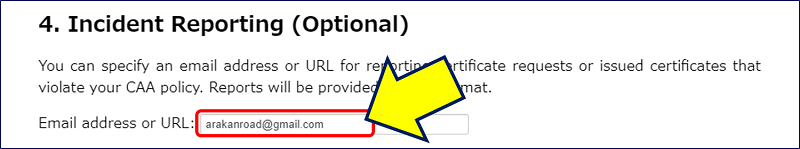

0 iodef "mailto:公開メールアドレス"

(issuewild) ワイルドカード証明書を発行する認証局:なし

(iodef) エラーがあった際に通知する先::メールアドレス

issue

証明書を発行できる認証局のドメイン名を指定します。issuewild

ワイルドカード証明書を発行できる認証局のドメイン名を指定します。上のように「issuewild ";"」としている場合は、どの認証局からもワイルドカード証明書を発行してくれるな!という意味になります。iodef

認証局からの連絡先を指定します。おかしな証明書要求があった場合などの報告先として使われることがあります。iodef はオプションですので登録しなくても構いません。(実際あまり使われてないようです CAAレコードが登録されている google.com や digicert.com にも iodef は指定されていません)

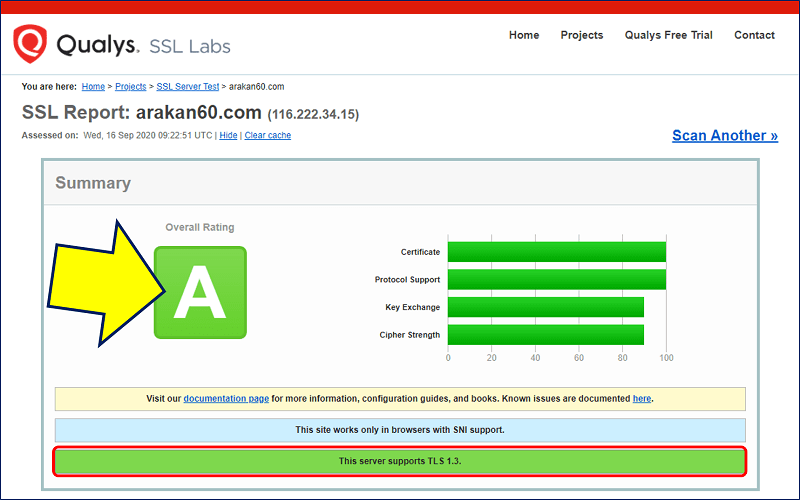

(2020.09.16)